Este artículo proporciona una explicación detallada y estructurada para entender qué es el SMTP smuggling, cómo funciona, sus riesgos y las mejores prácticas para protegerse contra esta amenaza.

¿Qué es el SMTP Smuggling? Análisis Profundo de una Amenaza Emergente en Ciberseguridad

Este artículo es un Branded Content de Boreal Comunicaciones, expertos en tecnología y soluciones digitales, junto a GuadaRed, para mantenerte siempre un paso por delante de los ciberdelincuentes.

En el panorama actual de la ciberseguridad, los métodos de ataque evolucionan constantemente, presentando nuevas formas de vulnerar sistemas y engañar a usuarios. Una de estas técnicas emergentes es el SMTP smuggling, un ataque que explota vulnerabilidades en el protocolo de correo electrónico SMTP para suplantar identidades y distribuir mensajes maliciosos.

¿Qué es el protocolo SMTP?

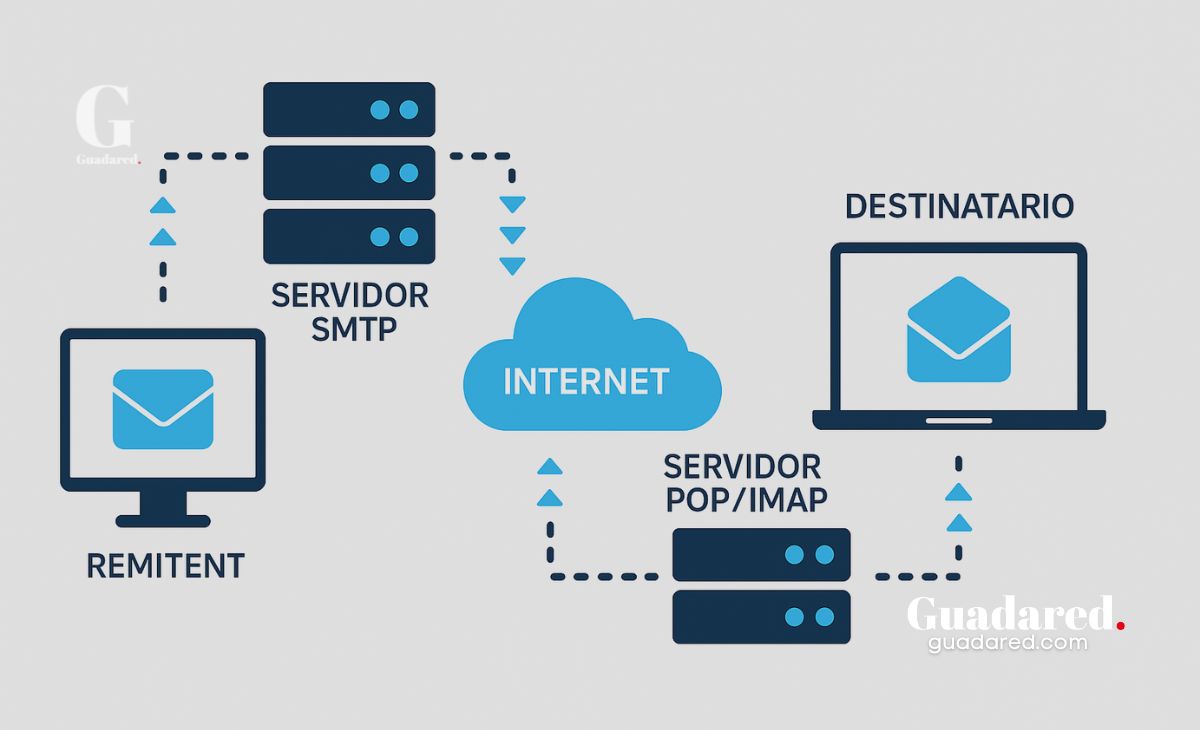

El Protocolo de Transferencia de Correo Simple (SMTP) es la piedra angular del envío de correos electrónicos en Internet. Es un protocolo de red basado en TCP/IP que facilita la transmisión de mensajes entre clientes y servidores de correo electrónico.

Cómo funciona el SMTP en el envío de correos electrónicos

Cuando un usuario escribe y envía un correo electrónico desde un cliente como Microsoft Outlook, Gmail o Apple Mail, el mensaje es enviado al servidor SMTP de su proveedor de correo. Este servidor verifica la dirección del destinatario y envía el mensaje al servidor SMTP correspondiente del dominio receptor, que a su vez entrega el correo al buzón del destinatario.

La secuencia estándar para indicar el final del mensaje en SMTP es el código <CR><LF>.<CR><LF>, donde:

-

<CR>representa un retorno de carro (carriage return). -

<LF>representa un salto de línea (line feed). -

El punto (

.) indica el final del contenido del mensaje.

Esta secuencia es clave para que los servidores sepan cuándo termina un correo y empieza otro.

Limitaciones y vulnerabilidades históricas del SMTP

Aunque SMTP es fundamental para el correo electrónico, fue diseñado en una época donde la seguridad no era una prioridad. Como resultado, tiene limitaciones importantes para autenticar remitentes, lo que facilita la suplantación de identidad (email spoofing).

Para mitigar estas vulnerabilidades, se desarrollaron protocolos de seguridad:

-

SPF (Sender Policy Framework): Permite a los propietarios de dominios especificar qué servidores pueden enviar correos en su nombre mediante registros DNS.

-

DKIM (DomainKeys Identified Mail): Añade una firma digital a los correos, garantizando que no hayan sido alterados y que provienen de un remitente autorizado.

-

DMARC (Domain-based Message Authentication, Reporting, and Conformance): Combina SPF y DKIM para proporcionar directrices de manejo y reportes en caso de fallos de autenticación.

Sin embargo, la implementación de estas medidas no es universal ni siempre completa, dejando espacio para ataques sofisticados como el SMTP smuggling.

¿Qué es un servidor SMTP y cuál es su rol?

Un servidor SMTP es el componente encargado de enviar y recibir correos electrónicos utilizando el protocolo SMTP. Generalmente, estos servidores operan en los puertos 25 o 587 y desempeñan distintos roles según el proceso de envío:

-

Agente de Envío de Correo (MSA): Recibe los mensajes directamente del cliente.

-

Agente de Transferencia de Correo (MTA): Transfiere los mensajes de un servidor a otro, buscando el servidor destinatario correcto mediante consultas DNS para el registro MX del dominio.

-

Agente de Entrega de Correo (MDA): Finalmente, entrega el correo al buzón del destinatario para que sea leído.

El correcto procesamiento de los mensajes por estos agentes es fundamental para garantizar la entrega segura y efectiva del correo electrónico.

¿Qué es el SMTP Smuggling?

El SMTP smuggling es una técnica de ataque que manipula la forma en que los servidores de correo electrónico interpretan las secuencias de fin de mensaje, permitiendo a los atacantes insertar comandos o datos adicionales dentro de un correo electrónico legítimo.

¿Cómo funciona el SMTP smuggling?

Los atacantes aprovechan discrepancias entre la interpretación del código de finalización de mensaje en diferentes servidores SMTP. Normalmente, el final del correo está indicado por la secuencia <CR><LF>.<CR><LF>. Sin embargo, el atacante puede introducir variaciones o secuencias ambiguas, haciendo que:

-

El servidor que envía el correo interprete el final del mensaje en un punto determinado.

-

El servidor que recibe el correo interprete que el mensaje continúa más allá de ese punto.

Esta diferencia permite “contrabandear” comandos SMTP adicionales o contenido malicioso, dividiendo el mensaje en dos partes separadas para el servidor receptor, aunque para el servidor emisor es un solo mensaje.

Inspiración en ataques HTTP Smuggling

Este ataque es similar a los conocidos como HTTP request smuggling, donde se manipulan las cabeceras HTTP para engañar a los servidores web y hacer que interpreten peticiones de manera diferente, creando vectores para ataques de seguridad.

Riesgos y consecuencias del SMTP Smuggling

El objetivo principal del SMTP smuggling es la suplantación de identidad en correos electrónicos, lo que puede facilitar ataques:

-

Phishing dirigido o spear-phishing, donde se engaña a empleados o clientes para que revelen información confidencial o realicen acciones perjudiciales.

-

Distribución de malware, ocultando código malicioso dentro de mensajes aparentemente legítimos.

-

Fraude financiero, como el robo de datos bancarios o la realización de pagos fraudulentos.

Por qué las empresas son especialmente vulnerables

Las organizaciones suelen ser blanco frecuente de estos ataques porque:

-

Sus dominios son reconocidos y generan confianza en los usuarios.

-

La suplantación de sus dominios facilita la ejecución de ataques de ingeniería social.

-

La complejidad técnica del SMTP smuggling hace difícil su detección con filtros tradicionales.

Identificación del SMTP Smuggling y tipos comunes de spoofing

Para protegerse, es vital conocer cómo identificar correos electrónicos que podrían haber sido manipulados mediante SMTP smuggling.

Tipos comunes de suplantación en correos electrónicos

-

Suplantación de dominio legítimo: El atacante falsifica el dominio del remitente en el encabezado “De”. Aunque protocolos como SPF y DKIM detectan estas falsificaciones, una configuración incorrecta puede permitir que algunos mensajes pasen.

-

Suplantación del nombre de visualización: El nombre mostrado como remitente parece legítimo (por ejemplo, el nombre real de un empleado), pero la dirección de correo es falsa. Esta técnica es peligrosa porque muchos clientes de correo muestran solo el nombre visible.

-

Suplantación de dominio similar: Se registra un dominio casi idéntico al real, usando errores tipográficos o caracteres Unicode similares para engañar al destinatario.

Herramientas para detección y protección

Soluciones avanzadas están diseñadas para identificar y bloquear estos tipos de suplantación, asegurando que los correos cumplan con las políticas de autenticación.

Medidas para prevenir ataques de SMTP Smuggling

Para minimizar el riesgo de SMTP smuggling, las organizaciones y usuarios deben implementar una combinación de medidas técnicas y de concientización.

Acciones técnicas recomendadas

-

Actualizar software de servidores de correo: Postfix, Exim, Sendmail y otros han publicado parches y configuraciones para mitigar el smuggling.

-

Configurar adecuadamente el manejo de secuencias de fin de mensaje: Por ejemplo, cambiar configuraciones en productos Cisco para manejar correctamente

<CR><LF>. -

Rechazar pipelining no autorizado: Evitar que clientes SMTP remotos envíen comandos de forma abusiva.

-

Bloquear líneas en blanco inesperadas: Para impedir comandos ocultos en mensajes.

Buenas prácticas organizacionales

-

Auditorías de seguridad regulares: Identificar vulnerabilidades en la infraestructura de correo.

-

Capacitación constante: Enseñar a los empleados a verificar remitentes, no abrir enlaces ni descargar archivos sospechosos.

-

Implementación rigurosa de SPF, DKIM y DMARC: Para mejorar la autenticidad del correo electrónico.

GuadaRed, periodico digital en la provincia de Guadalajara , te invita a comprender la importancia de la vigilancia continua en el vasto y cambiante universo de la ciberseguridad. El SMTP smuggling se presenta como una amenaza cada vez más astuta, que se aprovecha de las grietas invisibles del protocolo SMTP para tejer engaños que ponen en jaque la integridad de tus comunicaciones electrónicas. Profundizar en el conocimiento de esta técnica y abrazar estrategias sólidas de defensa se vuelve imprescindible para cualquier organización que dependa del correo electrónico en su devenir diario.

La protección más eficaz brota de la conjunción sabia entre actualizaciones tecnológicas, configuraciones precisas y una formación constante que fortalezca a quienes son el eslabón más valioso: los usuarios.

🔗 Más información sobre servicios de ciberseguridad y gestión de identidad digital: Boreal Comunicaciones

Si deseas anticiparte a las sombras que acechan, no pierdas de vista todo lo que GuadaRed | Tecnología tiene para ofrecerte en el apasionante mundo de la ciberseguridad.

Jailbreaking: qué es, cómo funciona, ventajas, riesgos y si vale la pena en 2025

Cómo protegerte de los ciberdelincuentes: claves y consejos de expertos en ciberseguridad

¿Qué es el secuestro de cookies de sesión y cómo protegerte de este ciberataque?

Cómo Proteger tu Información Personal y Evitar Ciberestafas: Consejos de la Guardia Civil

¿Qué es el Zoombombing y cómo proteger tus reuniones virtuales?

Spear Phishing: qué es, cómo te afecta y cómo protegerte de este ciberataque personalizado

Voice Hacking: Qué es y cómo protegerte de esta amenaza digital

¿Qué hacen los ciberdelincuentes con los datos robados y cómo proteger tu empresa?

Seguridad activa y pasiva: claves para proteger tus datos en el entorno digital

Cómo Cifrar tu Información: Guía Completa para Proteger tu Privacidad On-Line

Guía Completa para Proteger tu Red de Sniffers y Garantizar tu Seguridad Digital

Alerta de Smishing: Cómo Protegerse del Fraude de Correos en 2024