Primeros Auxilios Digitales: Qué Hacer Tras un Ciberataque

Fecha de publicación: 05/12/2025

Autor: GuadaRed | Tecnología

Patrocinado por: Boreal Comunicaciones

En la era digital actual, las empresas se enfrentan a un entorno cada vez más interconectado, donde la ciberseguridad se ha convertido en un pilar esencial para proteger la información, la infraestructura tecnológica y la continuidad operativa. Las herramientas como el correo electrónico, las aplicaciones de mensajería, el almacenamiento en la nube y los dispositivos conectados facilitan el trabajo diario, pero también abren las puertas a riesgos significativos. Ciberataques como el phishing, los ransomware y las filtraciones de datos son amenazas reales y constantes que pueden poner en peligro la actividad de cualquier empresa. Ante un incidente de ciberseguridad, la rapidez con la que se actúa puede ser crucial para mitigar los efectos negativos. En este contexto, los primeros auxilios digitales se presentan como una herramienta esencial para saber cómo reaccionar de manera ordenada y efectiva ante un ciberataque.

¿Qué Son los Primeros Auxilios Digitales?

Al igual que en una emergencia médica, donde existen protocolos claros y sencillos que nos ayudan a mantener la calma y estabilizar a una persona, los primeros auxilios digitales nos permiten actuar rápidamente para contener los efectos de un ataque. Este enfoque de ciberseguridad se basa en una metodología clara que nos guía desde la identificación de la amenaza hasta la recuperación total de la actividad empresarial. Este proceso recibe el nombre de ICER, un acrónimo de los pasos: Identificar, Contener, Erradicar y Recuperar.

El primeros auxilios digitales es un concepto promovido por expertos en ciberseguridad, como los profesionales de Boreal Comunicaciones, que en su compromiso por proteger a las empresas del mundo digital nos comparten este tipo de noticias de ciberseguridad, ofreciendo valiosos consejos y estrategias para prevenir y enfrentar los ataques cibernéticos.

ICER: El Proceso en Cuatro Fases

El proceso ICER te ayudará a actuar con eficacia y mantener la calma durante los primeros minutos tras la detección de un ciberataque. A continuación, te explicamos cada fase:

Identificar: Detectar la Amenaza

El primer paso es identificar la posible amenaza. Puede ser una señal de lentitud en los equipos, un correo sospechoso, errores continuos, accesos no autorizados o alertas de antivirus. Detectar estos indicios a tiempo es clave para poder tomar decisiones adecuadas. En esta fase, es fundamental registrar todos los dispositivos y sistemas afectados para poder realizar un análisis posterior más detallado.

Contener: Aislar el Problema

Una vez identificada la amenaza, es necesario contener el ataque. Esto puede implicar desconectar los equipos comprometidos de la red, apagar el wifi o cambiar contraseñas de acceso desde un dispositivo no afectado. Limitar el acceso a los servicios críticos y aislar el sistema afectado es fundamental para evitar que el problema se propague aún más.

Erradicar: Eliminar el Origen del Ataque

La fase de erradicación es crucial para eliminar el origen del ataque y garantizar que no quedan rastros de malware o de cualquier otro tipo de software malicioso en los sistemas. El uso de herramientas de análisis de malware es fundamental en esta fase. Si la situación lo requiere, es recomendable contar con expertos en ciberseguridad para realizar un diagnóstico y limpieza completa del sistema.

Recuperar: Restaurar la Actividad Empresarial

El paso final en el proceso de primeros auxilios digitales es la recuperación. Este proceso implica restaurar los datos e información empresarial desde copias de seguridad verificadas y asegurarse de que todos los sistemas estén funcionando correctamente. Asegúrate de que todo esté operando de manera normal y realiza una monitorización constante para detectar cualquier posible intento de ataque posterior.

Casos Reales de Ciberseguridad: La Importancia de Actuar Rápido

Al analizar las consultas reales atendidas por el servicio de Boreal Comunicaciones, encontramos ejemplos claros que muestran cómo la rapidez y la correcta actuación durante los primeros momentos pueden marcar la diferencia en la magnitud del daño causado por un ciberataque.

Fraude Bancario y Phishing

Una tienda que funcionaba como intermediaria entre un cliente y un proveedor recibió un correo fraudulentamente enviado por un atacante que se hacía pasar por el proveedor. El mensaje solicitaba un cambio en la cuenta bancaria para realizar un pago urgente. La tienda siguió las instrucciones sin realizar una verificación directa con el proveedor, y el dinero fue transferido a una cuenta fraudulenta. Este tipo de ataque, comúnmente conocido como phishing, podría haberse evitado con una revisión más detallada del remitente o realizando una llamada telefónica directa al proveedor.

Ransomware y Pérdida de Datos

En otro incidente, un ransomware cifró todos los datos almacenados en el servidor y en los dispositivos conectados en red. Aunque la empresa contaba con copias de seguridad, estas estaban ubicadas en el mismo lugar, lo que permitió que el malware se propagara rápidamente. Si las copias de seguridad hubieran sido desconectadas de la red o almacenadas en otro lugar, el alcance del ataque se habría limitado significativamente. Este caso resalta la importancia de tener un plan de recuperación de desastres y una estrategia adecuada para manejar copias de seguridad.

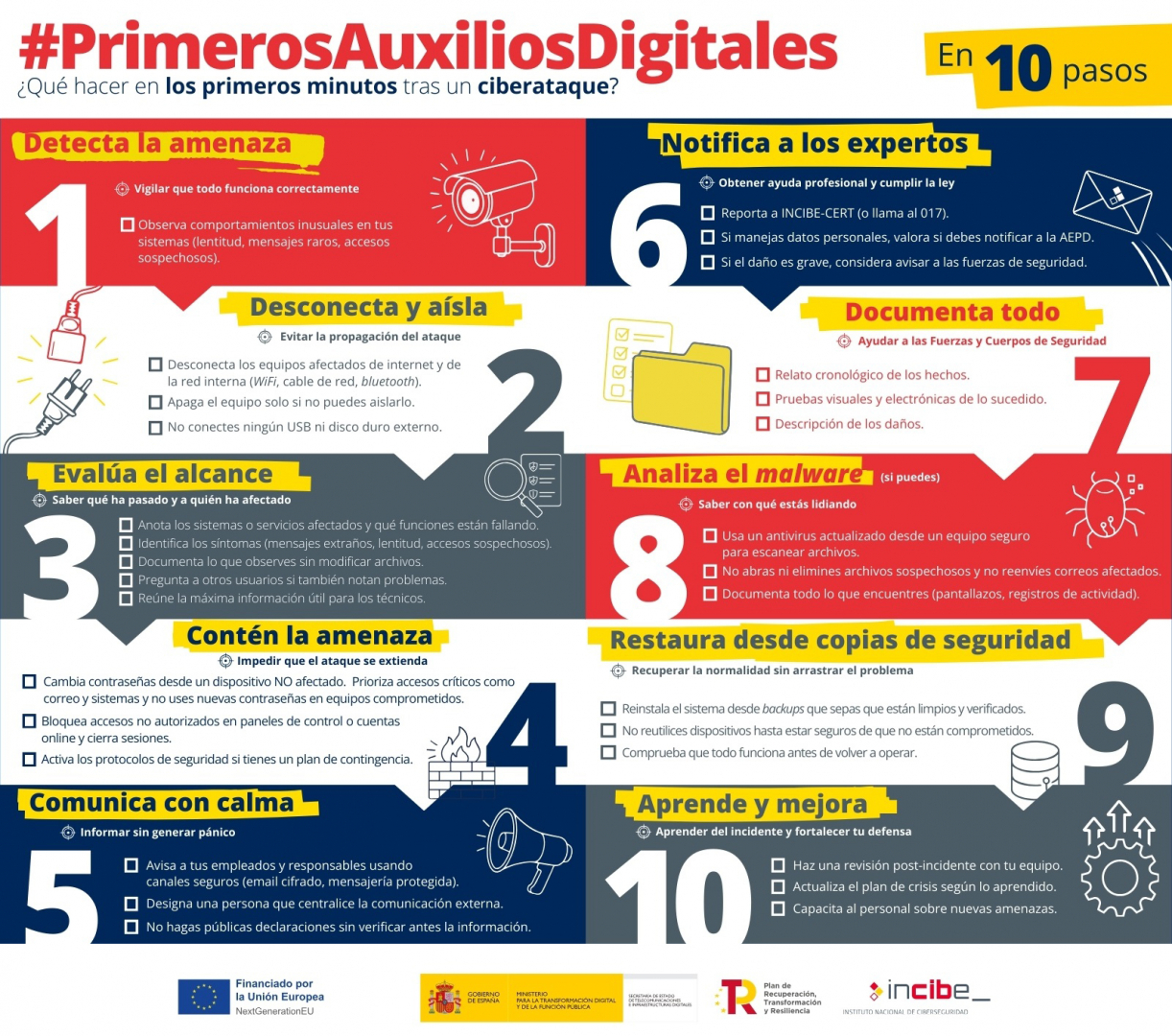

Los 10 Pasos Clave para Actuar Ante un Ciberataque

Además de la metodología ICER, hay otros pasos prácticos que se deben seguir para actuar de manera efectiva durante los primeros momentos de un ciberataque. Aquí te dejamos los 10 pasos clave para primeros auxilios digitales:

-

Detecta la amenaza: Reconoce las señales de un posible ataque.

-

Desconecta y aísla los dispositivos afectados.

-

Evalúa el alcance del ataque y la magnitud del daño.

-

Contén la amenaza para evitar que se propague.

-

Comunica con calma a todos los involucrados en la gestión de la crisis.

-

Notifica a los expertos en ciberseguridad para recibir apoyo.

-

Documenta todo el incidente para futuras investigaciones.

-

Analiza el malware con herramientas especializadas, si es posible.

-

Restaura desde copias de seguridad verificadas.

-

Aprende y mejora: Revisa los procedimientos y realiza cambios para prevenir futuros incidentes.

Preparación y Cultura de Seguridad

El éxito de un incidente de ciberseguridad no solo depende de la actuación inmediata, sino de la preparación previa. Tener un manual de actuación claro y definido, asignar responsabilidades específicas dentro del equipo y contar con un sistema de comunicación interna adecuado puede marcar la diferencia.

Además, fomentar una cultura de seguridad digital en la empresa es esencial. Capacitar a todos los empleados sobre el uso de contraseñas robustas, la verificación de correos electrónicos y la actualización regular de software son algunas de las mejores prácticas que ayudan a prevenir ataques cibernéticos.

Prepararse Hoy para Protegerse Mañana

Implementar primeros auxilios digitales es fundamental para proteger la infraestructura digital de tu empresa ante cualquier incidente de ciberseguridad. Siguiendo la metodología ICER y los 10 pasos clave de actuación, tu empresa puede mitigar los efectos de un ciberataque y recuperar rápidamente su actividad.

Es importante destacar que la preparación es clave. Las PYMEs que cuentan con un plan de acción bien estructurado y un botiquín digital con recursos de emergencia pueden responder con mayor eficacia ante cualquier ataque. Así, el trabajo conjunto con expertos como Boreal Comunicaciones, que nos trae noticias de ciberseguridad y estrategias de protección avanzadas, es esencial para garantizar la seguridad de tus datos e información en un entorno digital cada vez más complejo.

Boreal Comunicaciones, líder en soluciones de ciberseguridad, proporciona un enfoque integral para proteger no solo los datos de las empresas, sino también la continuidad de sus operaciones. Con un equipo altamente capacitado, Boreal ofrece la experiencia necesaria para anticiparse a los ciberataques y garantizar que las empresas puedan operar con seguridad en este entorno digital cada vez más vulnerable.

Qué es SMTP Smuggling: Cómo Funciona y Cómo Protegerse de Este Ataque de Correo Electrónico